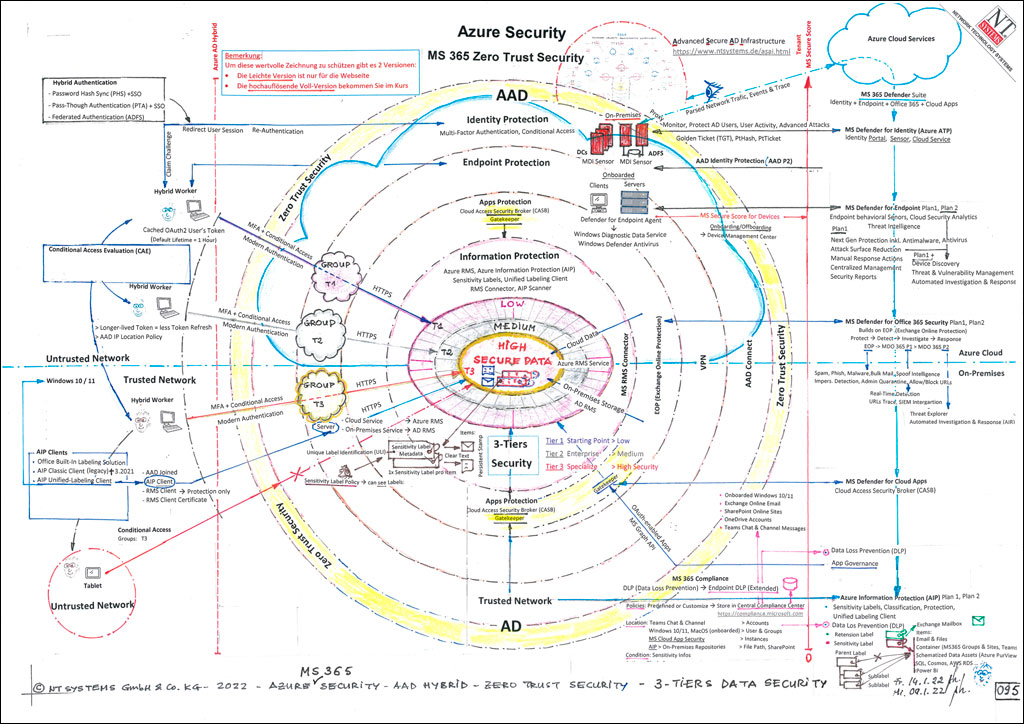

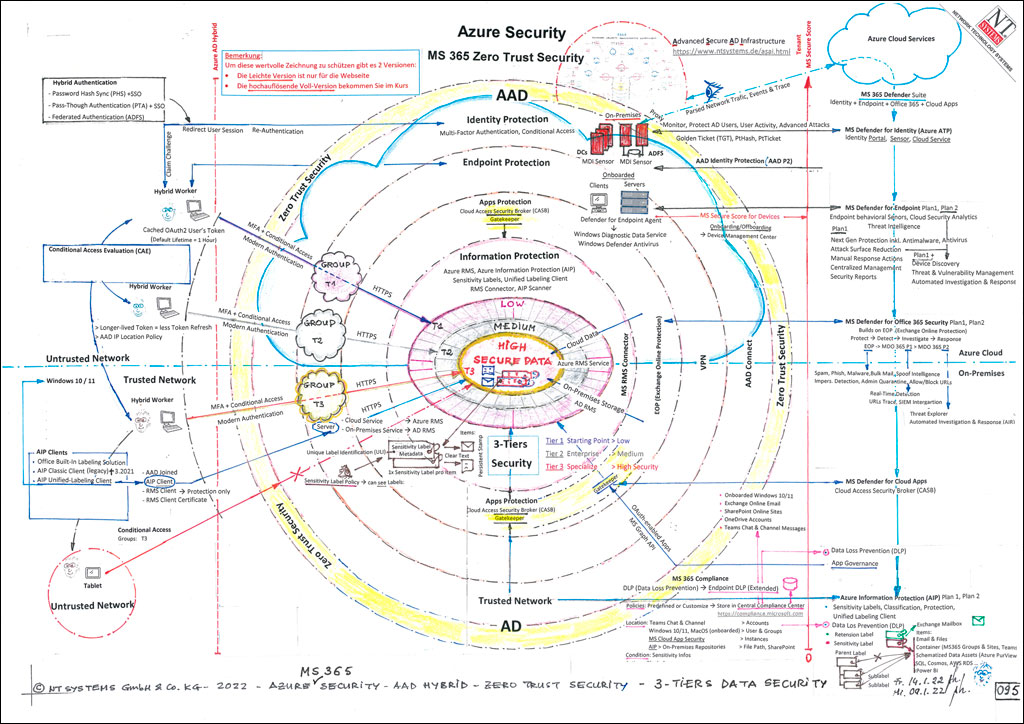

Azure Security – Microsoft 365

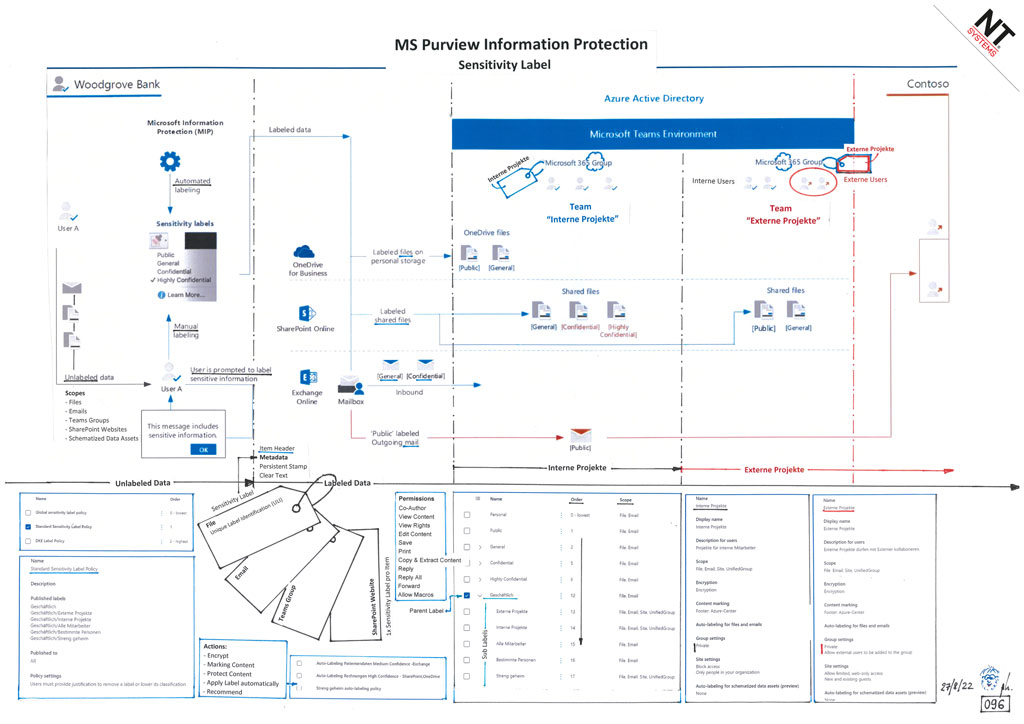

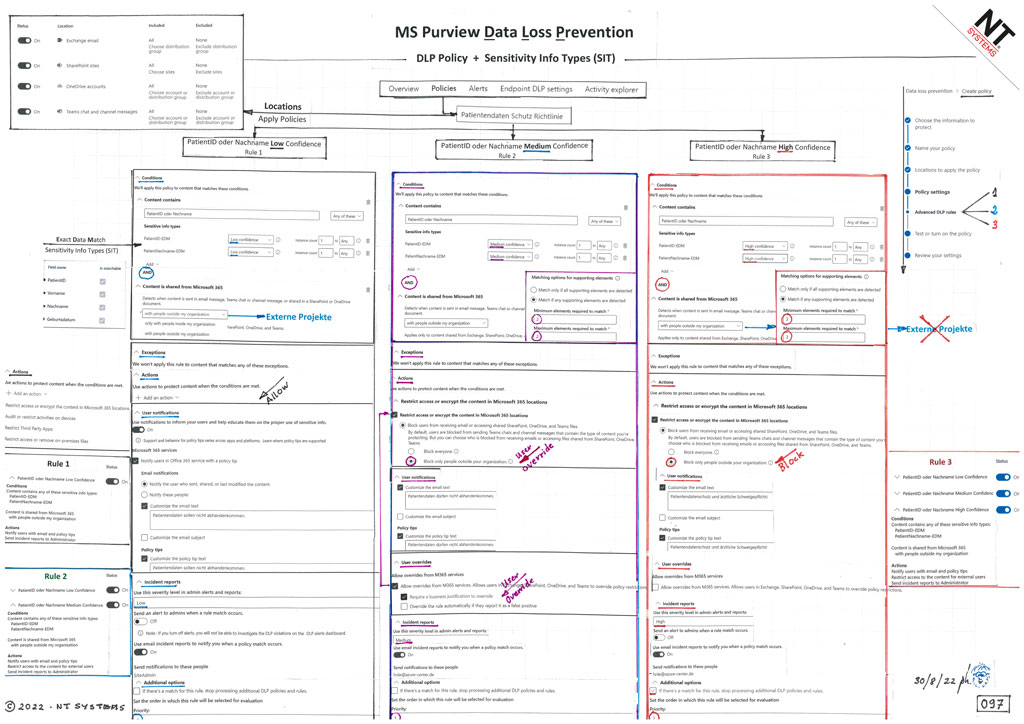

Zero Trust Model – Identity Protection – Microsoft Information Protection (MIP) – 3-Tier Data Security – Microsoft 365 Defender

Zielgruppe:

Das Seminar richtet sich besonders an Enterprise- und Domain Administratoren sowie IT-Sicherheitsverwantwortliche, die eine hochsichere Microsoft 365 Infrastruktur nach dem Zero Trust-Model aufbauen möchten. MS Endpoint Protection, MS Purview Information Protection und Data Loss Prevention bilden die Schwerpunkte.

Voraussetzungen:

Zu empfehlen sind gute Kenntnisse in Cloud Technologie oder ein Besuch unserer Azure Kurse.

Zertifikat:

Nach erfolgreicher Teilnahme erhalten die Kursteilnehmer ein Zertifikat von NT Systems.

Kursdokumentation:

Die digitale Kursdokumentation erhalten die Teilnehmer einen Werktag vor Kursbeginn. Diese ist im Kurspreis inbegriffen. Auf Wunsch kann gegen einen Aufpreis von 300,– € zzgl. MwSt. zusätzlich eine Printversion dazugebucht werden.

Schulungszeiten:

Tag 1: 09:00–17:00 Uhr / Tag 2–4: 08:30–17:00 Uhr / Tag 5: 08:30–13:00 Uhr