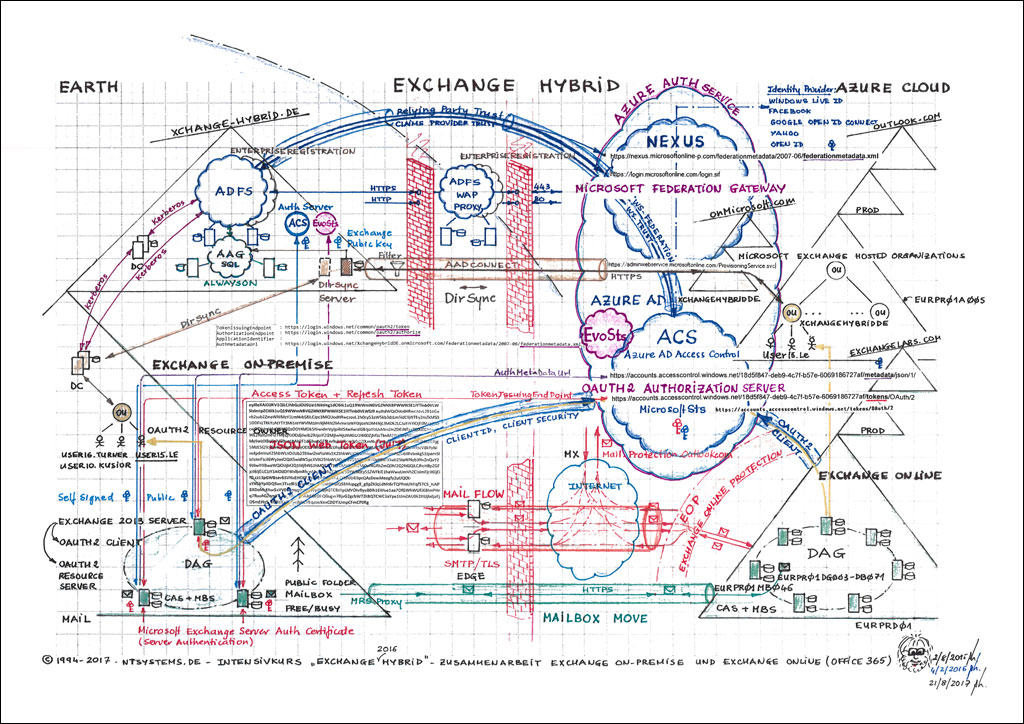

Exchange Hybrid 2016/2019

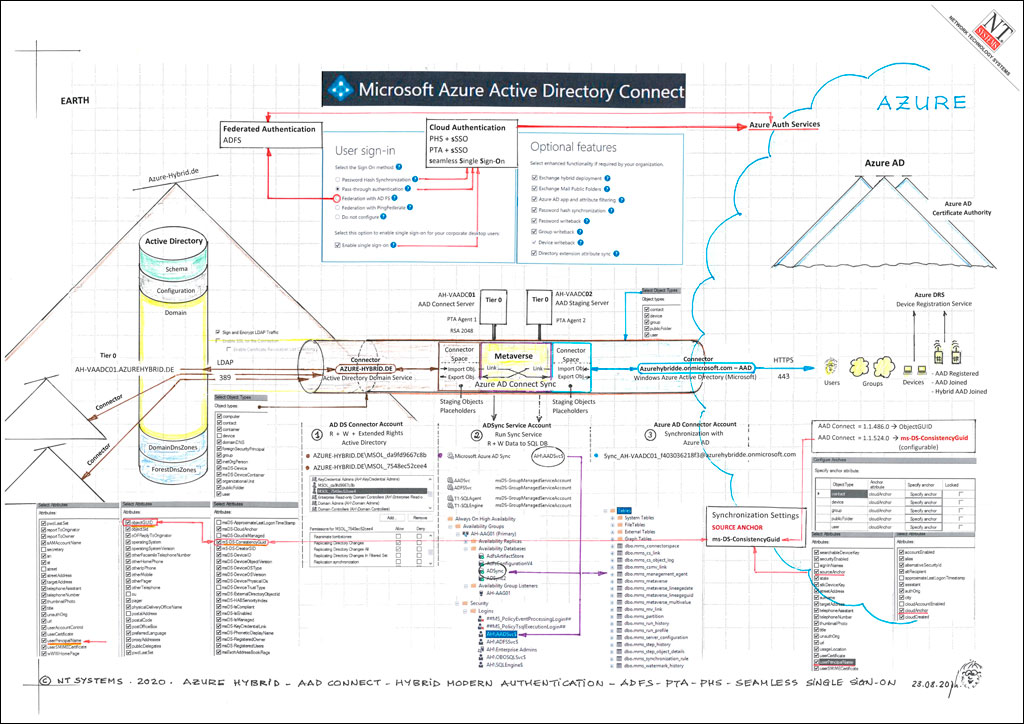

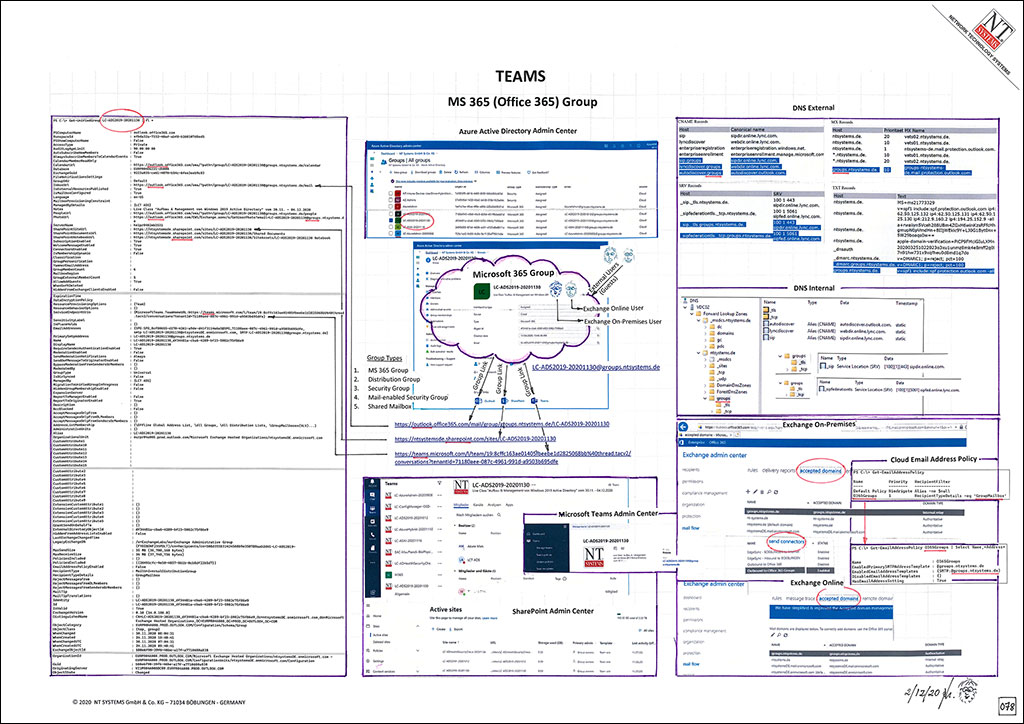

Azure AD – AD FS Hybrid Konfiguration – OAuth2 – Mail Flow – Free/Busy – Public Folder – Pass-Through Authentication – Office 365 Groups für TEAMS

Zielgruppe:

Das Seminar richtet sich an Enterprise und Domain Administratoren, Exchange Administratoren, IT-Infrastruktur Manager.

Voraussetzungen:

Erfahrung mit Exchange und Active Directory wird vorausgesetzt.

Zertifikat:

Nach erfolgreicher Teilnahme erhalten die Kursteilnehmer ein Zertifikat von NT Systems.

Kursdokumentation:

Die digitale Kursdokumentation erhalten die Teilnehmer einen Werktag vor Kursbeginn. Diese ist im Kurspreis inbegriffen. Auf Wunsch kann gegen einen Aufpreis von 300,– € zzgl. MwSt. zusätzlich eine Printversion dazugebucht werden.

Schulungszeiten:

Tag 1: 09:00–17:00 Uhr / Tag 2–3: 08:30–17:00 Uhr / Tag 4: 08:30–13:00 Uhr