Aufbau & Management einer

Windows Server 2019 PKI

- 5 Tage

- Online-Live-Class oder Präsenzkurs

- min. 3 – max. 10 Teilnehmer (bei Präsenzkursen)

- 4.990,– € zzgl. MwSt.

Zielgruppe:

Das Seminar richtet sich an PKI-Administratoren.

Voraussetzungen:

Gute Erfahrung mit Active Directory.

Zertifikat:

Nach erfolgreicher Teilnahme erhalten die Kursteilnehmer ein Zertifikat von NT Systems.

Kursdokumentation:

Die digitale Kursdokumentation erhalten die Teilnehmer einen Werktag vor Kursbeginn. Diese ist im Kurspreis inbegriffen. Auf Wunsch kann gegen einen Aufpreis von 300,– € zzgl. MwSt. zusätzlich eine Printversion dazugebucht werden.

Schulungszeiten:

Tag 1: 09:00–17:00 Uhr / Tag 2–4: 08:30–17:00 Uhr / Tag 5: 08:30–13:00 Uhr

PKI Intensivkurs im Detail

In diesem „high level“ Intensivkurs lernen Sie eine mehrstufige (2 und 3) Windows Server 2019 PKI mit neuem Key Storage Provider (KSP) und SHA-256 aufzubauen und zu verwalten. Die Sicherheit von der gesamten PKI soll auf das 128-Bit Sicherheitsniveau von Suite-B „Secret“ angehoben werden, auch wenn „nur“ RSA Key (Digital Signature und Key Exchange) und noch kein Elliptic Curve ECDSA (Digital Signature) und ECDH (Key Exchange) wegen diversen Anwendungen eingesetzt werden soll.

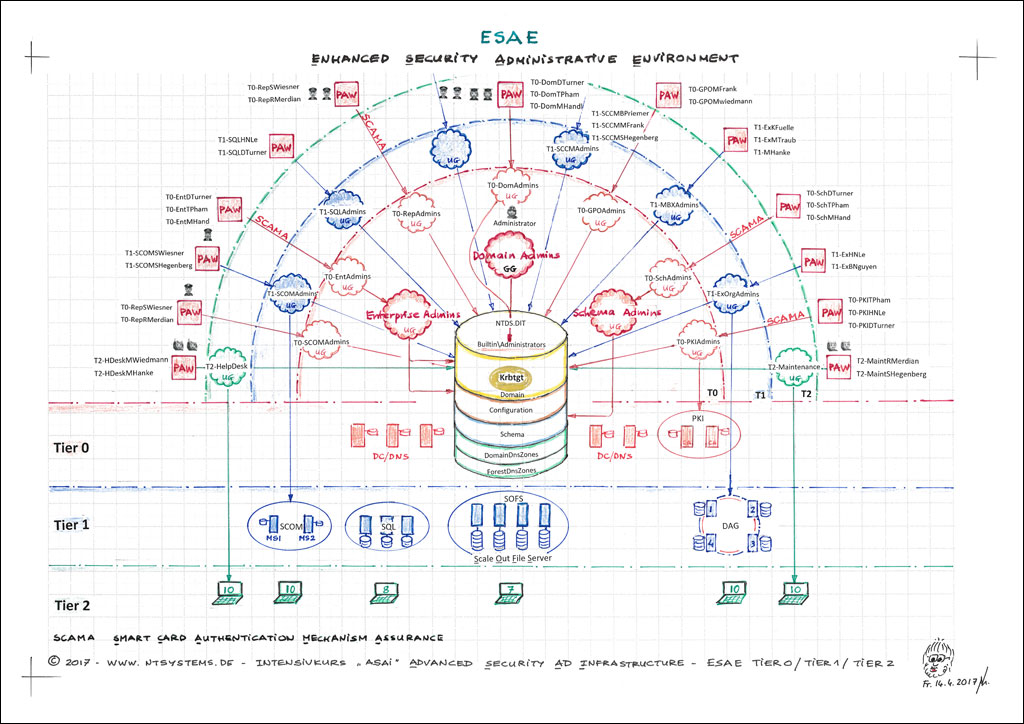

In diesem Kurs wird auch SCAMA (Smart Card Authentication Mechanism Assurance) praktiziert um die höchste Sicherheit bei der Anmeldung zu erreichen. SCAMA sorgt dafür, dass erst nach der Anmeldung mit Smart Card (mit Issuance Policy) der angemeldete Benutzer einer Universal Gruppe z.B. T0-DomAdmins auf dem Kerberos Ticket (PAC) zugeordnet wird. Die UG bleibt auch danach leer. Somit ist der Benutzer, selbst nach der Anmeldung, unsichtbar!

Neue Sicherheitsfeatures wie Virtual Smart Card und TPM Key Attestation werden praktiziert.

Aktuell ist das Thema Umstellung von SHA1 auf SHA-256, weil ab Januar 2016 keine Windows CA noch mit SHA1 und „Legacy CSP“ arbeiten soll. Sie lernen im Kurs selbstverständlich alle CA-Stufen (Root CA, Policy CA, Issuing CA) mit dem Key Storage Provider und SHA-256 zu konfigurieren. Da viele Anwendungen noch Probleme mit den Elliptic Curve Cryptography, die in der Suite-B Cryptography durch NSA und NIST publiziert wurden, setzen wir im Moment noch RSA anstatt ECDSA (Digital Signature) und ECDH (Key Exchange) ein. Auch in vielen RFCs werden RSA und 2048 vorgeschrieben. Um dennoch die kryptographische Gesamtstärke auf das 128-Bit Niveau von Suite-B Level „Secret“ zu erreichen, arbeiten wir ab 2018 nur noch mit RSA 4096 Key, sowohl für alle CA inkl. Issuing CA als auch für die normalen Zertifikate. Bis 2017 haben wir RSA 4096 nur für die Root CA und Policy CA eingesetzt.

Alle PKI-fähigen Anwendungen wie SmartCard-Authentifizierung, Websites (SSL/TLS), Encrypted File System (EFS) etc. werden im Kurs praktiziert.

Im ersten Einführungsblock verschaffen wir uns einen Überblick über die verschiedenen Kryptographische Verfahren (Symmetric Key AES-128, AES-256, Public Key RSA vs. ECDSA und ECDH, One-Way-Hash SHA-128, SHA-256, SHA-512) und über die Windows Server 2019 PKI Komponenten. Eine 2019 PKI ist kaum anders als eine 2016 PKI. Es gibt keine neue Komponenten und auch keine neue Features bei 2019. Der Grund ist, dass Microsoft eher Azure Cloud CA forciert. Dennoch die On-Premises PKI bleibt uns noch eine Weile erhalten, denn wer will schon seine komplette PKI in der Microsofts Azure Cloud haben?

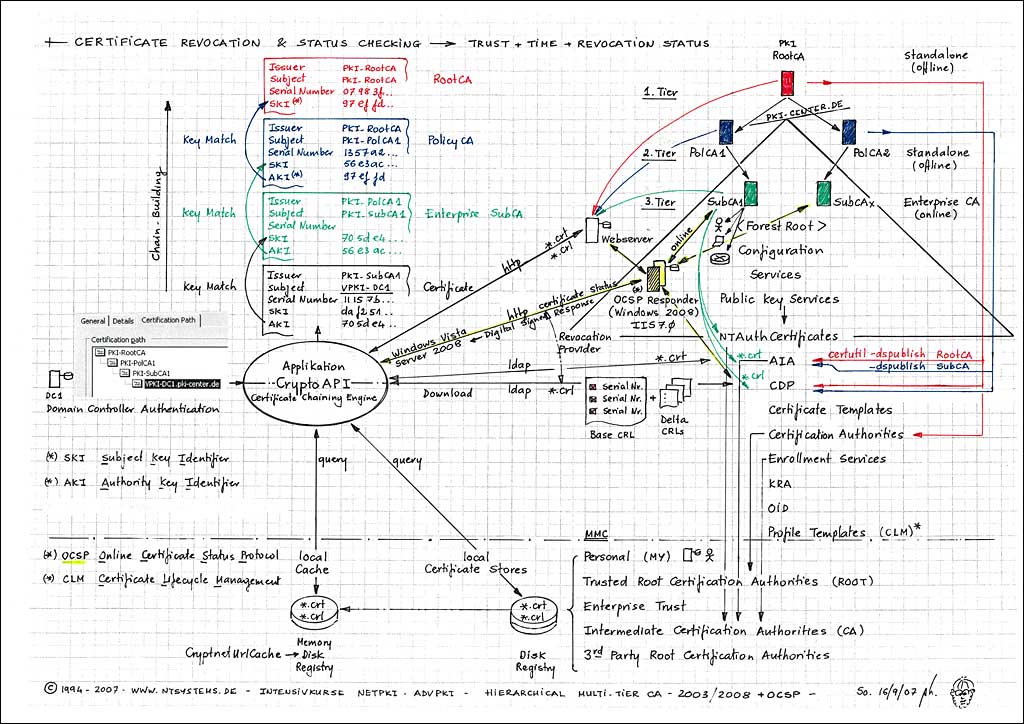

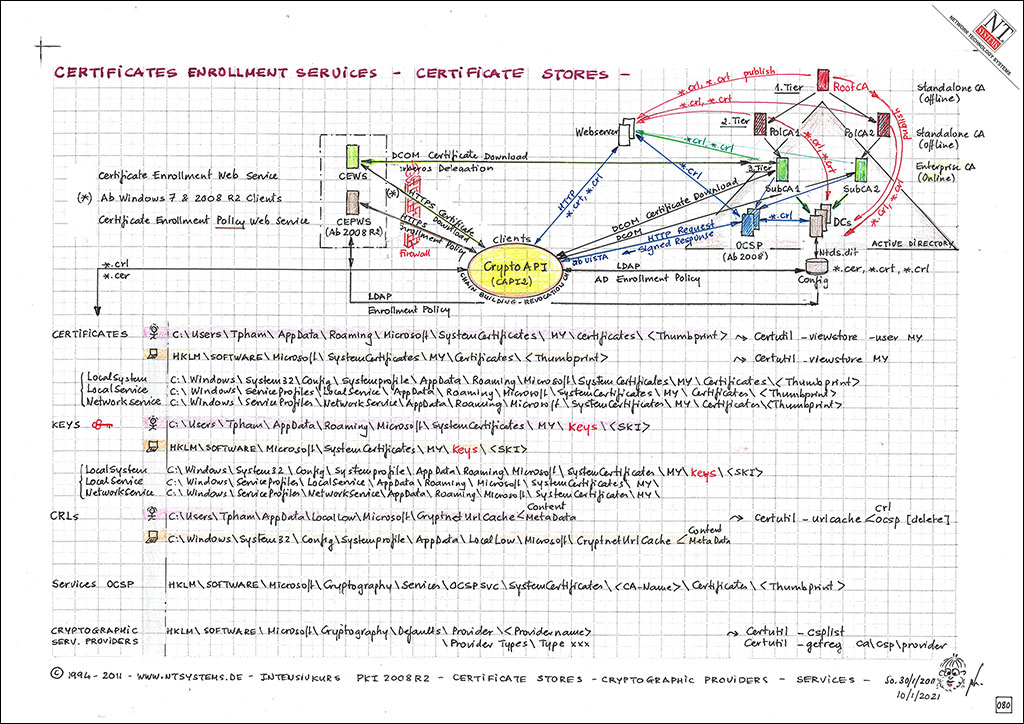

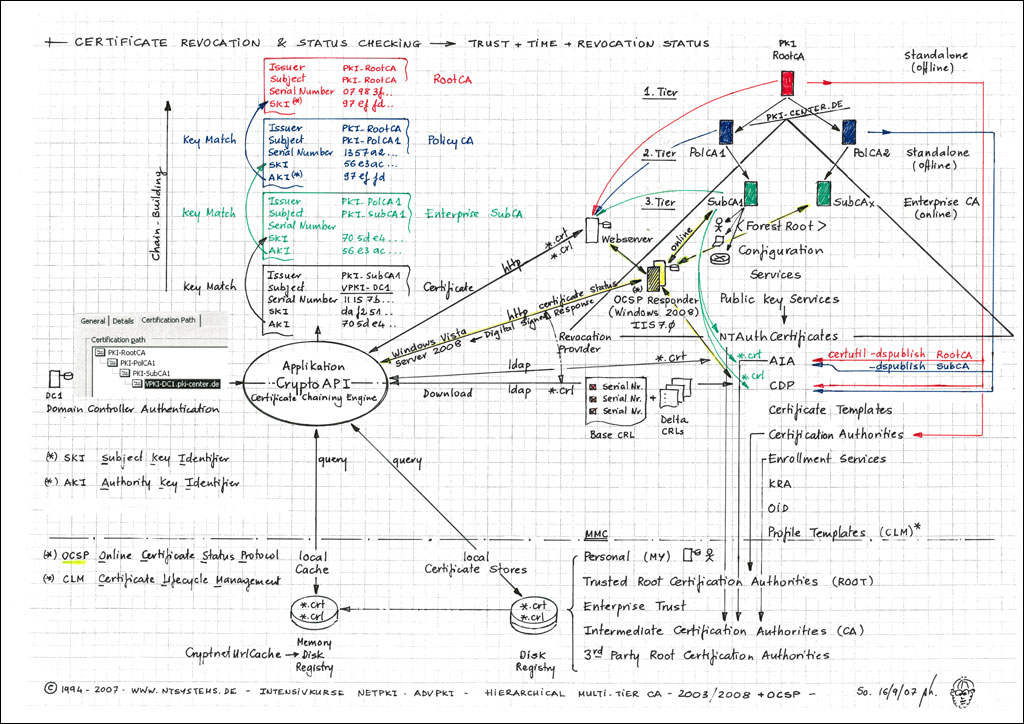

Im zweiten Block wird eine 3-stufige PKI mit Standalone Root-CA (offline), Standalone Policy CA (offline) und Enterprise SubCA (online) mit OCSP korrekt aufgebaut. Auch 2-stufige PKI können unter der gemeinsamen Root-CA aufgebaut und später in eine 3-stufige PKI erweitert werden. Dabei wird jede CA mit CAPolicy.Inf und Script ConfigMe.cmd konfiguriert, sodass die Revocation List (*.CRL) und CA-Zertifikat (*.CRT) in Active Directory und auf Webserver publiziert werden können. Von vorne herein wird der Standard ISIS-MTT (Common Criteria) beachtet. Dabei wird der Verwendungszweck der Private Key einer CA eingeschränkt, dass dieser nur für Zertifikatsignierung und nicht für Dokumentensignierung eingesetzt werden darf.

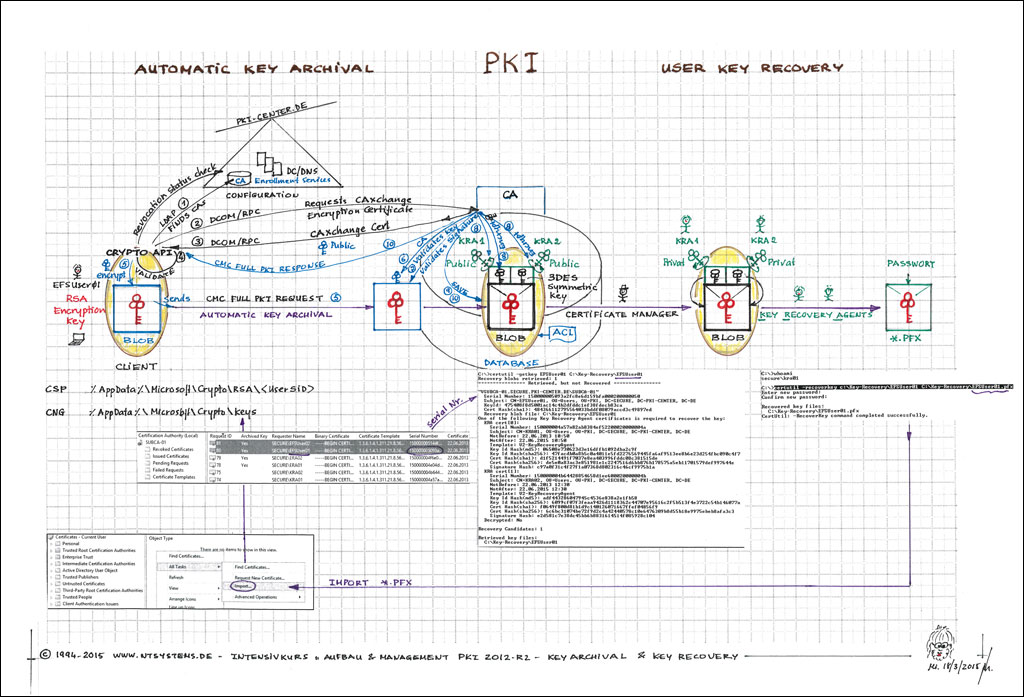

Im dritten Block beginnt die Administration mit der Konfiguration der CA. Die Zertifikatsvorlagen des Typs 2 (Legacy CSP), 3 und 4 müssen für die unterschiedlichen Anwendungen erstellt und konfiguriert werden. Zu Beginn ist es wichtig, die CA für die Private Key Archivierung zu aktivieren. Bevor eine PKI-Anwendung wie z.B. EFS (Encrypting File System) mit Nutzung von Private Key ausgerollt werden kann, muss das Key-Recovery konfiguriert und getestet werden. Auch die verschiedenen Enrollment-Methoden – manuell und automatisch (Auto-Enroll) – für Zertifikate an Benutzer und Computer werden praktiziert.

Im vierten Block werden die unterschiedlichen PKI-Anwendungen durchgeführt.

Die Smart Card Authentifizierung spielt eine immer wichtigere Rolle, da die Kerberos Pre-Authentifizierung nicht sicher ist. Noch wichtiger als die „normale“ Smart Card Anmeldung ist SCAMA (Smart Card Authentication Mechanism Assurance). Mit SCAMA ist es durch Issuance Policy und eindeutiger OID möglich bei der Anmeldung eine dynamische Zuordnung des angemeldeten Benutzers zu einer Universal Gruppe (UG) zu erreichen. Der SCAMA User sieht seine Gruppenmitgliedschaft nur auf seinem Windows Access Token (Whoami /all), die UG bleibt immer leer. Somit ist ein Administratorkonto in der UG unsichtbar und wird dadurch stark geschützt.

» SCAMA wird zusammen mit anderen Sicherheitsmassnahmen in unserem Kurs ASAI (Advanced Security Active Directory Infrastructure) detailliert behandelt.

Virtual Smart Card (VSC) wird von einem TPM Chip abgeleitet, wobei bis zu 10 VSC von einem TPM erstellt werden können. Mit 2012 R2 CA ist es zum ersten Mal möglich durch TPM Key Attestation eine höhere Sicherheit für Zertifikate wie Virtual Smart Card zu erreichen, sodass nur Applikationen mit Zertifikaten, deren Private Key TPM geschützt ist, auf Hochsicherheitsanwendungen zugreifen dürfen.

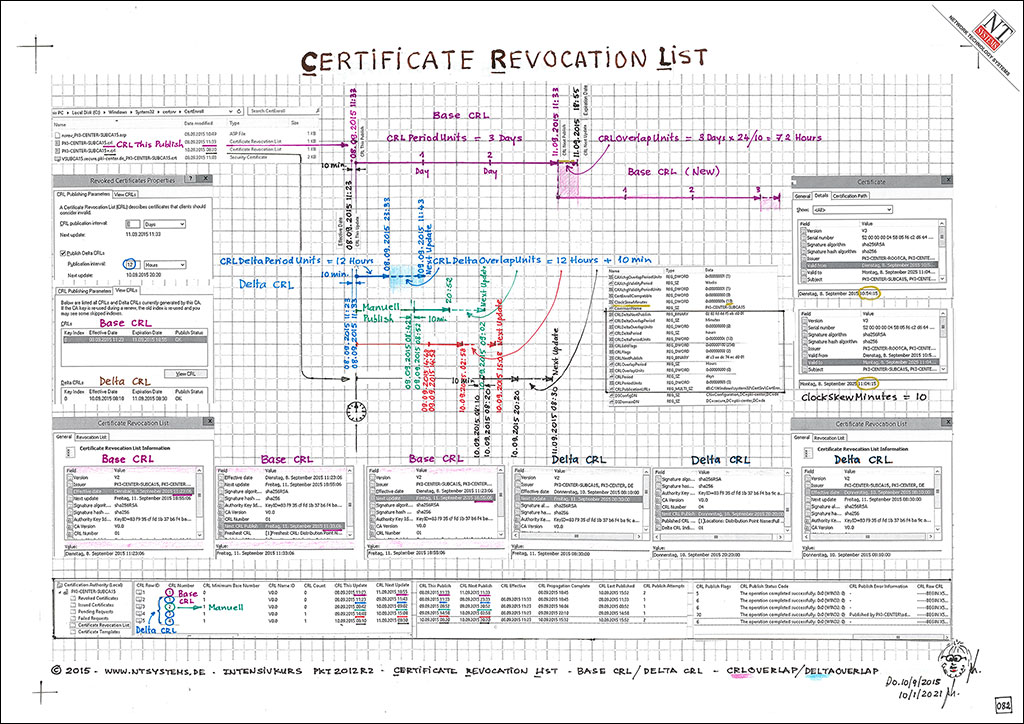

Im fünften Block wird das Thema Certificate Revocation List (CRL) sowie die Erneuerung der CA-Zertifikate praktiziert. Es ist sehr wichtig zu erkennen, dass eine Base CRL immer verfügbar sein muss, besonders wenn die Smart Card Anmeldung anstelle Benutzername und Passwort erzwungen wird. Ohne eine gültige CRL kann kein Domain Controller eine Smart Card Anmeldung akzeptieren. Auch Emergency CRL-Methoden werden besprochen, also wenn keine CA bzw. gültige CRL verfügbar sind – vor allem aber, wie kann eine Base CRL im Fall eines CA-Ausfalls dennoch eine gewisse Zeit durch CRLOverlap überbrückt werden. Auch wenn keine CRLOverlapPeriod und CRLDeltaOverlapPeriod eingestellt sind, bekommen sowohl eine Base CRL als auch Delta CRL eine Lebensdauerverlängerung durch Overlap von 10% der Gesamtlebensdauer (CRLPeriodUnits) bei Base CRL bzw. 12 Stunden bei einer Delta CRL. Die Erneuerung eines CA-Zertifikats mit demselben oder neuen Schlüsselpaar wird von der Enterprise Issuing-CA, Policy CA bis zu Root CA praktiziert. Besonders interessant ist die Erneuerung des RootCA Zertifikats mit einem NEUEN Schlüsselpaar. Die Kursteilnehmer können sehen, wie das alte und das neue Root Zertifikat durch ein sog. Kreuzzertifikat (Cross CA Certificate) untereinander vertrauen, bis alle SubCA in der PKI vom neuen Root CA Zertifikat signiert worden sind.

Im letzten Block werden die Themen Certificate Lifecycle Notification (Optional), Backup & Recovery, Troubleshooting sowie Auditing von der CA behandelt. Ab Windows 8 und 2012 ist es möglich die Lebensdauer eines Zertifikats zu überwachen. In die neuen Crimson Channel Logs CertificateServicesClient-Lifecycle-System u. -User werden Events eingetragen, die für die Lebensdauer eines Zertifikats in MY Store relevant sind. Das wichtigste Event 1003 erscheint, wenn ein Zertifikat bald abläuft. Wir zeigen wie eine Benachrichtigung per E-Mail mit Hilfe von Task Scheduler und PowerShell Script automatisch erfolgen kann. Eleganter ist natürlich, mit einem SCOM (Operations Manager) Monitor diese Events zu überwachen. Wir demonstrieren im Kurs unser selbst entwickeltes Programm, um u.a. die Lebensdauer von allen Zertifikaten aller CAs aufzulisten und zu analysieren.

Der Intensivkurs ist so konzipiert, dass die Teilnehmer durch praktische Übungen rasch in die relativ komplexe PKI-Thematik einsteigen und nach 5 Tagen in der Lage sind, eine moderne sichere mehrstufige PKI mit Windows Server 2016/2019 aufzubauen und zu verwalten. Zum Schulungskonzept gehört unbedingt, dass der gesamte Zusammenhang einer PKI erklärt und durch praktische Übungen verdeutlicht wird. Der Kurs setzt nicht voraus, dass ein Teilnehmer schon vorher Erfahrung mit PKI haben muss!

Block 1 Einführung:

Windows Server 2019 PKI

- Notwendigkeit von Public Key Infrastructure » Securing Public Key Infrastructure

- Anwendungen durch PKI

- Mehrstufige PKI (2-stufig, 3-stufig)

- Krytographische Verfahren: Symmetric, Asymmetric (Public Key), Hash (One-Way Function)

- Kryptographische Algorithmen: Symmetric Key (AES-128, AES-256), Hash (SHA-256), Public Key (RSA, Elliptic Curve ECDSA, ECDH)

- NIST, NSA Suite-B Cryptography

- Kryptographische Standards: X509v3, PKCS etc.

- CryptoAPI (CAPI) und CNG (Cryptography Next Generation) sowie CAPI2

- CSP (Cryptographic Service Provider) und KSP (Key Service Provider)

- Digital Certificate X.509v3 und die Felder

- Windows Cipher Suite

- PKI-Anwendungen: Smartcard, SSL/TLS, S/MIME, EFS, Authenticode, IPSec

Block 2 Aufbau der 2019 PKI – RSA 4096 und KSP:

Design und Implementierung einer mehrstufigen 2019 PKI:

- Design einer PKI (einstufig, zweistufig und dreistufig)

- Stammzertifizierungsstelle (Standalone und Enterprise Certificate Authority = CA); SubCA und Ausstellende CA

- Implementieren einer dreistufigen PKI mit einer Offline RootCA, Offline Policy CA und Online Enterprise SubCA

- Alle Zertifizierungsstellen werden nach dem strengeren ISIS-MTT (Europa Standard) eingerichtet!

- Konfigurieren von CAPOLICY.INF für die CA-Installation (Key-Länge, Lebensdauer, etc.)

- Postinstallation durch ConfigMe.cmd: Automatisierte Konfiguration der CA-Registry, CDP und AIA, Basis- und Delta-CRL

- Publizieren CDP und AIA in Active Directory und auf dem Webserver

- Konfigurieren einer Offline RootCA: Zertifikatslebensdauer, Key-Länge, Registry-Einstellungen mit Certutil -setreg

- Implementieren von mehreren Offline Policy CAs mit CPS (Certification Practice Statemnents) und mehreren ausstellenden Online Enterprise SubCAs (Issue)

- Gezieltes Publizieren von Certificate Templates, z.B. Kerberos Authentication, Smartcard Enrollment Agent, etc.

- Zertifikatsprüfung: Certificate Discovery, Path Validation (Vertrauenspfad) und Revocation Checking (Sperrung)

Block 3 Administration:

PKI-Administration mit Rollenseparation

- Verwaltungsaufgaben in einer PKI; Installieren und Konfigurieren einer CA; Erneuern von CA-Zertifikaten; Key Archivierung

- Publizieren von Zertifikatsvorlagen; Einschränken der Zertifikatsverwaltung

- Rollenseparation: PKI-Admin, PKI-CertManager, PKI-Auditor und Key Recovery Agenten

- Auditing von Zertifizierungsstellen: Dienst Starten/Stoppen, Veröffentlichen von CRL

- Zertifikat registrieren und verweigern, Sicherheitseinstellungen, Datenbank-Sicherung und -Wiederherstellung

- CA-Ereignisse senden per E-Mail

Zertifikatsvorlagen Typ 1, 2, 3 und 4

- Unterschiede zwischen Zertifikatsvorlagen Typ 1, 2, 3 (2008 R2) und 4 (ab 2012)

- Kopieren von Zertifikatsvorlagen

- Die wichtigsten Zertifikatsvorlagen-Einstellungen:

- Anforderungsverarbeitung

- Anwendungs- und Ausstellungsrichtlinien

- Ausstellungsvoraussetzungen

- Delegieren der Zertifikatsvorlagenverwaltung

- Gültigkeitsdauer und Erweiterungszeitraum

- Festlegung der Zertifikatszwecke bzw. Schlüsselverwendung

- Key Archivierung und Recovery

- Manuelle und Automatische Registrierung (Enrollment) für Benutzer und Computer

- Publizieren von Zertifikat

- Änderung bestehender Zertifikatsvorlage und Erneuern von Zertifikat

Key Archivierung und Recovery

- Windows CA mit Private Key Archivierung

- Vorbereitung der Zertifikatsvorlage für Key Recovery, Key Recovery Agent (KRA) und KRA-Zertifikat

- Verschlüsselung von Privatkeys und Zertifikat PKCS#12

- Export und Import von Zertifikat und Privat Keys

- Archivieren von EFS-Private Key

- Wiederherstellen von archivierten Private Keys

Windows 10 & Windows Server 2019 Enrollment

- Neue Features von Windows 10 und Server 2019

- Einfachere Auswahl von Zertifikat im Certificate Store

- Neues HTTP/HTTPS-Enrollment (wird im Kurs nur Besprechen) vs. RPC/DCOM

Block 4 PKI-Anwendungen:

Smart Cards

- Kerberos Authentication Zertifikat für alle Domain Controller

- Installieren SmartCard-Reader

- SmartCard Registrierungsagent, Ausstellen von Smartcard-Zertifikaten

- Konfigurieren von Gruppenrichtlinien für SmartCard-Benutzer und Computer

Virtual Smart Card (VSC) – SCAMA – TPM Key Attestation

- Virtual Smart Card ist ab Windows 8.1 möglich, setzt TPM 1.2 oder höher voraus

- TPM und Smart Card Zertifikatsvorlage für Windows 10 Clients

- Arbeiten mit TPMVSCMgr und Mini-Driver manager

- TPM Key Attestation ab 2012 R2 CA

- Einrichten SCAMA – Smart Card Vorlage mit Issuance Policy (High, Medium, Low Assurance)

EFS Encrypted File System

- Funktionsweise von EFS

- Selbstsigniertes und CA signiertes EFS-Zertifikat

- Sperren von EFS-Einsatz in einer Active Directory Umgebung ohne PKI

- Erstellen von EFS-Zertifikat Typ 4 mit Key Recovery und Auto Enrollment

- Verschlüsseln von lokalen Dateien

Block 5 Erneuerung von Zertifikat und CRL

Certificate Revocation List – CRLOverlap

- Lebensdauer einer Base CRL und Delta CRL

- Verlängerung der Lebensdauer durch CRLOverlap (Überhang)

- Standardwerte von CRLOverlap und CRLDeltaOverlap

- Wie soll ein CRLOverlap eingestellt werden?

Online Certificate Status Protocol (OCSP)

- OCSP-Vorlage erstellen

- OCSP-Array erstellen und einrichten.

- CA Revocation Konfiguration mit CRL Refresh Time einrichten

- OCSP Response optimieren

- OCSP Stapling

- Lokal CRL – On-Demand Sperrung

Certificate Erneuerung

- Erneuerung eines CA Zertifikats mit demselben Schlüsselpaar

- Verändern der PKI-Struktur (2-Stufig in 3-Stufig und umgekehrt) durch CA-Zertifikatserneuerung

- CA in eine neue PKI-Struktur umhängen

- Einschränkung des Wirkungsbereichs eines CA durch Constraints (Path, Application, Name)

- Erneuerung eines CA Zertifikats mit neuem Schlüsselpaar

- Cross RootCA Zertifikat

- Migration oder Konsolidierung in eine neue PKI-Struktur

Block 6 Auditing & Troubleshooting

Auditing & Troubleshooting

- Audit von PKI konfigurieren

- Auswerten der Ereignisse

- Troubleshooting von Zertifikatsenrollment

- E-Mail Benachrichtigung

Network Device Enrollment Service (NDES)

- Einrichtung und Konfiguration

- Kerberos Delegation

- Anfordern eines Zertifikates

Backup / Recovery von PKI-Database

- Die PKI-Datenbank *.edb, Transaktionsdateien *.log und Prüfpunktdatei

- „Kleine“ und „große“ Datenbank-Sicherung

- Wiederherstellen von CA-Keys und Datenbank

- Datenbank aufräumen durch das Löschen von abgelaufenen Zertifikaten

Certificate Lifecycle Notification (Optional)

- Konfigurieren von Task Scheduler

- Event 1001 bis 1007

- PowerShell Script um E-Mail zu versenden, wenn 1003 erscheint

- SCOM Monitor

Unsere Kursformen

Mit Microsoft TEAMS bieten wir hochwertige interaktive Online Kurse an, deren Qualität Präsenzkursen in nichts nachsteht.

Trainer:

Ein bis zwei Trainer plus ein TEAMS-Organisator

Zugangsdaten:

Die Zugangsdaten erhalten Sie Donnerstag bzw. Freitag in der Woche vor Kursbeginn.

Hardwarevoraussetzungen

Zwingend notwendig:

- 2x Bildschirme (1x für TEAMS und 1x für Übungen)

- Stabile Internetverbindung – am besten LAN

- Um an unseren LiveClass (online) Schulungen teilnehmen zu können, muss Ihrerseits der Zugriff über unser Remote Desktop Gateway (RDP over HTTPS) gewährleistet sein.

Empfehlenswert:

- Webcam

- Dritter Bildschirm oder iPAD für die PDF-Dokumentation

- Headset

Teilnehmer an den Präsenzkursen erwartet ein vollausgestatteter, moderner Arbeitsplatz inklusive eigener Hardware und selbstverständlich WLAN. Die zentrale Lage in Böblingen ermöglicht eine entspannte Anreise mit dem Auto, Bus, der Bahn oder dem Flugzeug (Flughafen Stuttgart).

Parken:

Sie können kostenlos unsere 10 Parkplätze im Telekom-Gelände direkt bei uns nutzen. Beim Empfang im 4. OG erhalten Sie von uns einen Parkschein für die gesamte Kursdauer.

Mittagessen & Pausenverpflegung:

Im Preis ist das Mittagessen 18,– €/Tag enthalten. Dabei können Sie zwischen vier tollen Restaurants wählen. Darüber hinaus stehen Ihnen Kalt- und Warmgetränke sowie frisches Obst und Gebäck über die gesamte Kursdauer hin zur Verfügung.